MoscowMap.ru 19 декабря 2024

Системы типа UEBA (User and Entity Behavior Analytics) – относительно молодая, но перспективная разработка, предлагающая нетрадиционный подход к выявлению киберугроз и обеспечению информационной безопасности (ИБ).

Что это такое?

С каждым днем целевых кибератак на корпоративные информационные сети генерируется все больше, и каждый раз они совершенствуются – становятся более тщательно продуманными и изощренными. Реагировать на подобные инциденты нужно предельно оперативно, поэтому важно автоматизировать часть процессов, выявляющих факт наличия и оценивающих серьезность угроз.

UEBA (UBA)-системы предлагают компаниям, заботящимся об IT-безопасности, расширенные аналитические возможности в секторе исследования рутинных действий пользователей и неограниченный потенциал машинного обучения.

UEBA/UBA выполняют многогранный статистический анализ сведений о людях, работающих в системе, и IT-сущностях (серверах, коммутаторах, конечных станциях), выстраивают макеты типичного поведения пользователей цифровой продукции и находят несовпадения с полученным «эталоном». Базовое отличие UBA и UEBA-программ в том, что первые анализируют только информацию, относящуюся к активности пользователей, а вторые дополнительно исследуют параметры ИТ-инфраструктуры (схемы хранения данных, сетевой трафик, рабочие станции, хосты и пр.). Поэтому UEBA-системы умеют распознавать более вариативный сегмент киберугроз, которые сопряжены с поведенческими особенностями пользователей и с элементами системного окружения.

Как это работает?

UEBA-инструменты уверенно демонстрируют свою эффективность, когда прочий арсенал информационной защиты оказался бессилен. Поскольку корпоративные информационные системы разрастаются с невероятной скоростью, специализированные версии UEBA с каждым годом набирают все большую популярность.

Архитектурно разработка предлагает решение следующих задач:

- прикладная аналитика сведений, связанных с пользователями и IT-окружением, с применением методик машинного обучения с заданной периодичностью;

- оперативное распознавание кибератак и других угроз информационной безопасности, которые не выявляются стандартными инструментами защиты;

- выстраивание приоритетности сигналов, получаемых из разных источников (DLP, SIEM, AD и пр.), для быстрого устранения угрозы ИБ;

- анализ инцидента и формирование отчета с перечислением всех структур, вовлеченных в нетипичную активность.

Дополнительно UEBA-системы выполняют ретроспективный анализ по каждому пользователю (группе пользователей) и предлагают оценку рисков по всем объектам. Разработка осуществляет развернутый анализ инцидентов с обозначением конкретных отклонений в повседневных действиях пользователей, что существенно упрощает последующее расследование.

Как на практике применяются системы поведенческого анализа

Благодаря полномасштабному охвату объектов анализа при исследовании киберугроз, углубленному изучению отклонений в действиях пользователей и реакциях элементов IT-инфраструктуры, UEBA-программы эффективно дополняют действующие алгоритмы обеспечения ИБ и избавляют от проблем, которые стандартным защитным механизмам неподвластны.

В числе наиболее востребованных задач выделяются:

- Обнаружение скомпрометированных конечных станций и пользовательских аккаунтов. UEBA-системы отслеживают попытки обойти защиту организации по всей горизонтали распространения киберугрозы (определяются и конкретные аккаунты, вовлеченные во вредоносную деятельность, и сервера, и конечные станции). Такой масштаб недоступен существующим ИБ-системам классов SIEM, IPS и EDR, которые ориентированы на обеспечение безопасности периметра, поэтому UEBA может стать эффективным дополнением к существующей схеме.

- Предупреждение инсайдерских атак. Помимо внешних врагов, нанести урон компании могут недобросовестные сотрудники, промышляющие внутренним фродом, сливом корпоративной информации и использованием недоработок цифровой структуры для получения необоснованной выгоды либо реализации вредоносных действий. В этом секторе UEBA продуктивно работает в тандеме с SIEM-, EDR-, IPS- и DLP-системами. Пример: компания обнаружила утечку корпоративной информации и решила проверить UEBA на возможность и оперативность выявления злоумышленника. Алгоритмы, нацеленные на анализ внутренних угроз, быстро выявили нехарактерную активность конкретного пользователя, изучив переписку в рабочей почте и мессенджерах, системные журналы. Полученные сведения были переданы в отдел ИТ-безопасности.

- Мониторинг функционала сотрудников на предмет необходимого уровня доступа. В масштабных корпорациях работникам часто предоставляют различные пользовательские возможности. UEBA изучает, какие льготные доступы и опции востребованы у конкретного пользователя, и делают вывод о необходимости его допуска к незадействованным целевым системам. Ограничение допуска к «ненужным» функциям значительно уменьшает внутренние риски. Здесь UEBA-системы эффективно комбинируются с системами типов DAG, PAM/PUM или IAM/IDM, востребованными у администраторов по инфобезопасности.

Краткий обзор наиболее популярных продуктов в UEBA/UBA-секторе

UEBA-системы представляют собой действенный аналитический инструмент, способный переработать впечатляющий объем данных, полученных из многообразных источников. Главный плюс разработки – способность ее консолидации с действующими SIEM-системами.

Рассмотрим особенности и преимущества наиболее востребованных на рынке UEBA-продуктов.

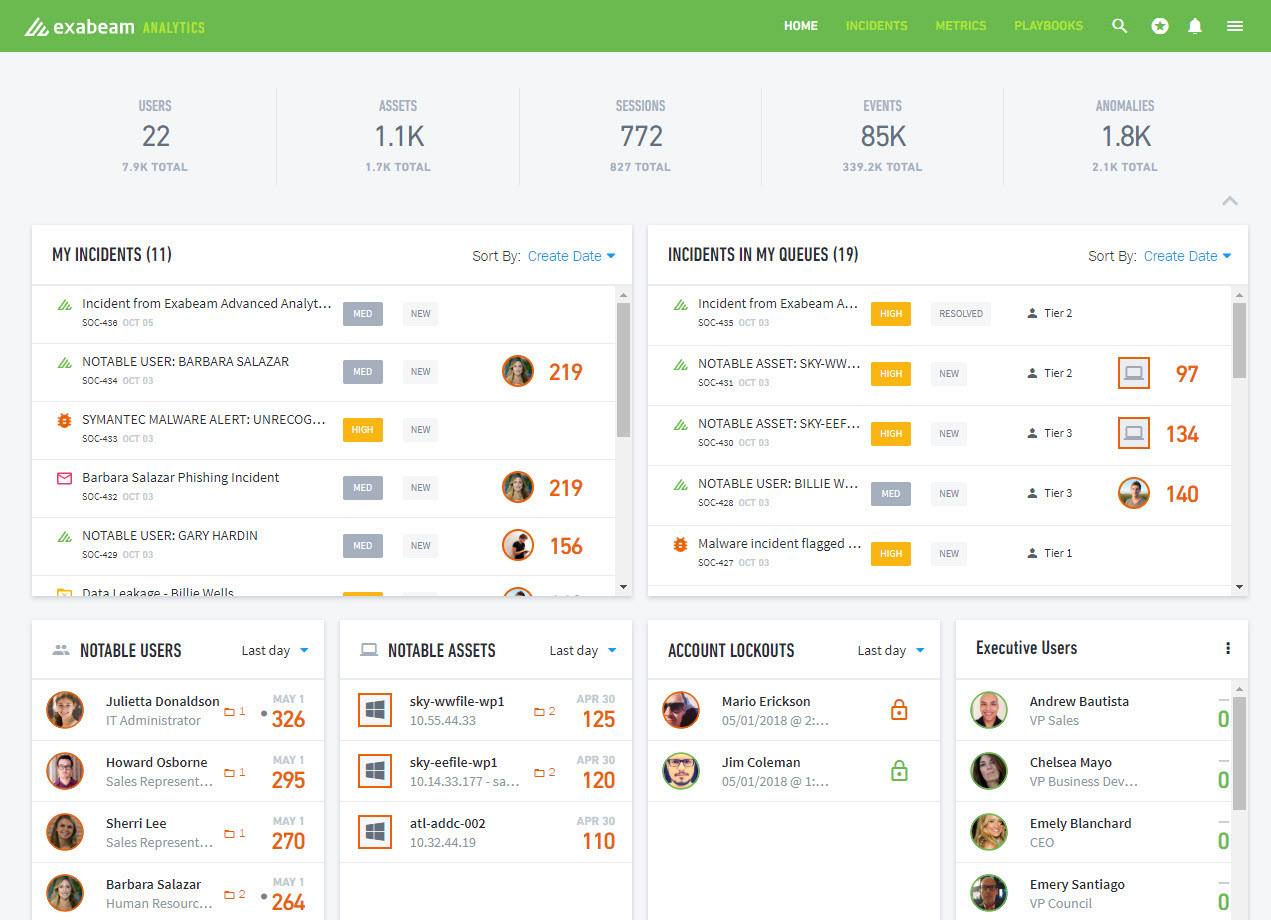

Exabeam

Это один из первых продуктов UEBA-рынка, который, по мнению разработчиков, обладает наикрупнейшей в мире инсталляционной базой и способен действовать как совокупная платформа для SIEM с увеличенным функционалом.

Технология Statefull User Tracking, лежащая в основе экосистемы компании, автоматически выстраивает модели пользовательского поведения, исследуя сведения о проведенных операциях, используемом оборудовании, IP-адресах и аккаунтов.

Платформа предназначена для:

- молниеносного выявления инсайдерских угроз;

- фиксирования появления и распространения вредоносного ПО;

- аудирования корпоративной структуры на выполнение предписаний регуляторов.

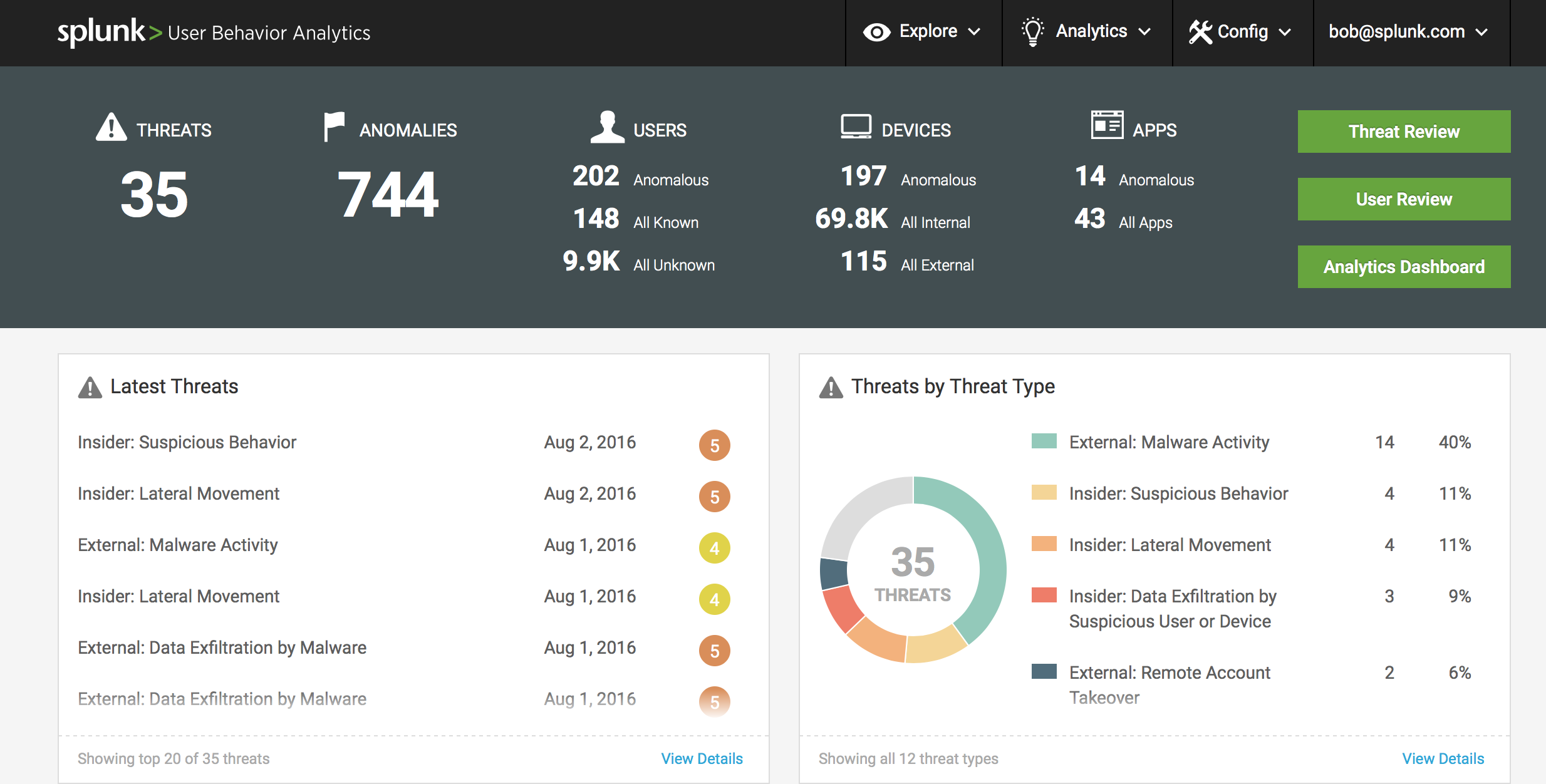

Splunk UBA

Изначально компания Splunk специализировалась на обработке только объемных текстов. Впоследствии для взаимодействия с иными типами информации были задействованы методики машинного обучения. Одним из наиболее действенных продуктов получился Splunk UBA, функционирующий как обособленное приложение, но обладающий интуитивно понятной консолидацией с базовыми разработками экосистемы.

Программа строит профили сетевых объектов, отдельных пользователей, целевых групп и пр. Плюсом к вышеперечисленному Splunk UBA способен:

- отследить появление вредоносных ПО;

- выявить нетипичную деятельность в схеме "пользователь-аппарат-программа";

- обнаружить попытку хищения интеллектуальной собственности.

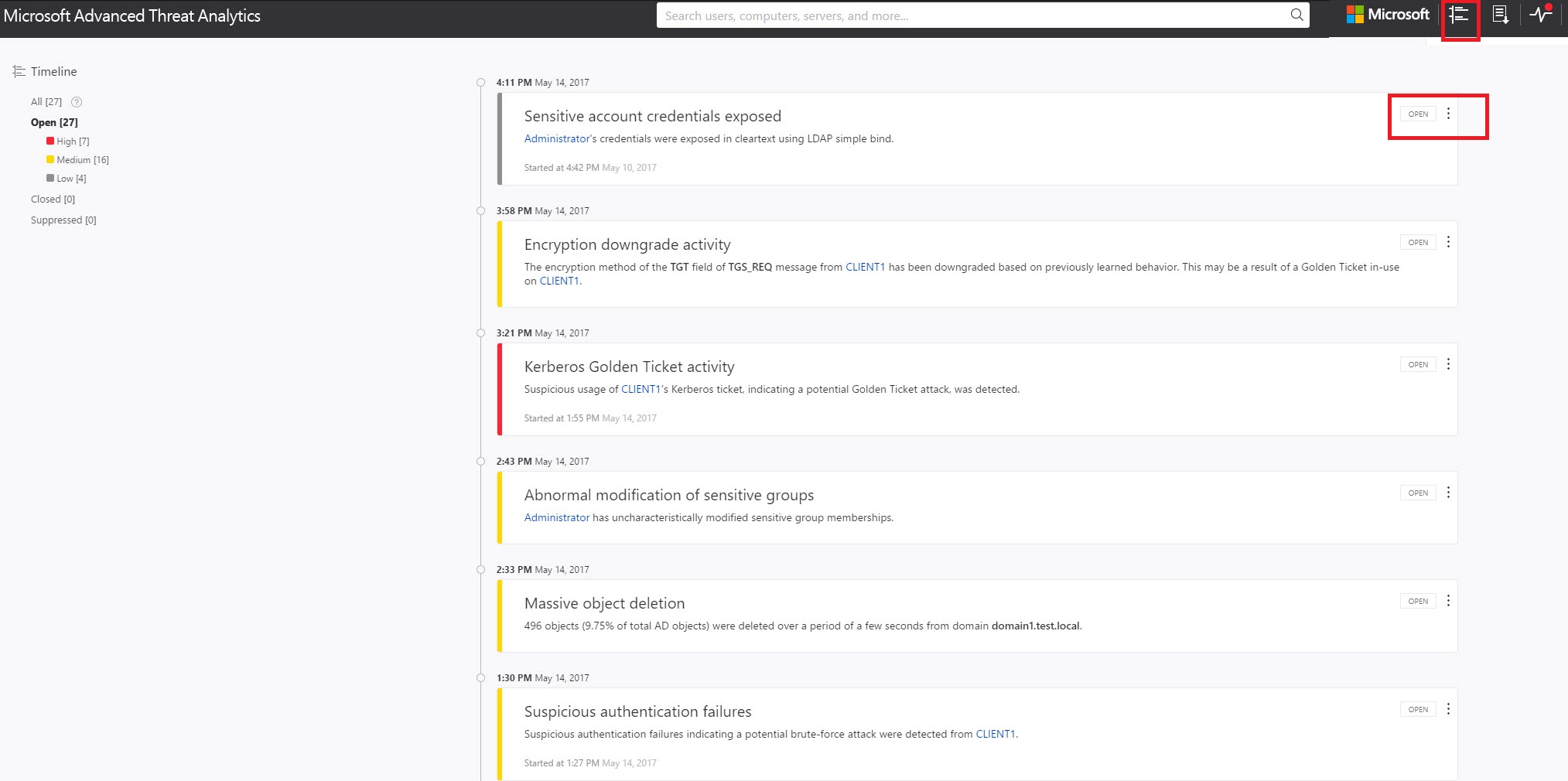

Microsoft Advanced Threat Analytics (ATA)

Microsoft ATA распознает 3 разновидности киберугроз: атака извне, нетипичное пользовательское поведение, оценка эффективности безопасности. Первые идентифицируются детерминировано по реестру ранее зарегистрированных кибератак на инфраструктуру Microsoft. Аномальное поведение фиксируется механизмами машинного обучения. Исследование уязвимостей IT-безопасности основано на анализе уже изученных несовершенств в протоколах. Также угрозу могут представлять устаревшие версии программ, обеспечивающих ИБ.

Кроме вышеперечисленного, Microsoft ATA проявила себя как действенный инструмент для:

- предотвращения хищения учетных записей;

- предупреждения злоупотребления аккаунтами с привилегиями;

- фиксирования не встречавшихся ранее видов атак.

ObserveIT

Компания разработала собственную структуру поведенческого анализа для изучения повседневности работников, исследования поставщиков и сотрудников с привилегиями на предмет злоупотреблений. Фирма создала полноценный продукт, который выделяется присутствием легковесных клиентских агентов, способных на проактивное блокирование конкретных манипуляций пользователя, особенно при фиксировании аномальных сессий в текущей работе персонала.

Также ObserveIT дает хороший результат при аудировании системы по критериям регуляторов и для обнаружения скомпрометированных профилей.

HPE ArcSight UBA

Данный продукт разработан как расширение популярной SIEM-системы HPE ArcSight и нацелен на распознавание широкого спектра киберугроз: от внутреннего фрода до анализа противовзломности облачных сред. Система группирует однотипные события, используя готовые математические профили, выстраивает штатные модели пользователей, фиксирует отклонения и оценивает частоту их проявления.

Помимо этого, HPE ArcSight UBA применяется для выявления угроз, не фиксировавшихся ранее, и исследования инсайдерской деятельности.

IBM QRadar UBA

UBA-расширение для IBM QRadar концентрируется только на изучении пользовательской активности. Объекты оцениваются на предмет рисков с применением классических статистических механизмов и посредством методик машинного обучения. Программа задействуется для:

- выявления неизвестных угроз, затрагивающих конечных пользователей;

- фиксирования неординарной заинтересованности со стороны инсайдеров.

Компания продолжает дорабатывать приложение и планирует расширить спектр его использования.

Резюме

UEBA/UBA-системы — очередная ступень в возможности идентификации неизвестных ранее видов киберугроз, целенаправленных вредоносных атак и пресечения деятельности внутренних нарушителей. Благодаря расширенному поведенческому анализу, администраторы IT-безопасности вовремя обнаруживают нехарактерную активность пользователей в сфере взаимодействия с корпоративными системами и имеют возможность сразу пресечь атаку.

Выбирая версию защиты, учитывайте комплекс факторов:

- какие задачи вы ставите перед системой (мониторинг деятельности сотрудников с целью ограничения их доступа, обнаружение фактов манипулирования в реакциях партнеров или фишинга, выявление инсайдеров и пр.);

- какие ресурсы вы предполагаете предоставить для анализа (данные ИБ-систем, системных журналов серверов, переписку в соцсетях, кадровые регистры и т.п.);

- стоимость поддержки программы.

Правильно подобранная UEBA/UBA-система позволит вовремя выявить аномалии, неочевидные для стандартных алгоритмов детектирования SIEM-систем, получить полный контекст по инциденту и принять оптимальное решение по объекту.

На российском рынке инновация пока внедряется не очень активно. Однако потенциал UEBA/UBA-систем огромен и имеет тенденцию к интеграции с существующими системами защиты ИБ.